NIST(美國國家標準與技術研究院)與其下屬單位NCCoE(國家網絡安全卓越中心)一唱一和:NIST推零信任標準,NCCoE搞零信任實踐。而他們背后的推動者,都是聯邦首席信息官(CIO)委員會。

根據聯邦首席信息官(CIO)委員會的要求,NIST于2020年8月已經發布了NIST SP 800-207《零信任架構》標準正式版。而NCCoE于2020年10月21日也發布了《實現零信任架構》項目說明書(正式版)。

NCCoE《實現零信任架構》項目瞄準的是零信任架構的落地實踐,希望實現安全性與用戶體驗的兼得。NCCoE零信任項目旨在使用商用產品,建立一個與NIST《零信任架構》標準中的概念和原則相一致的零信任架構的實現示例。本項目的范圍是在通用企業IT基礎設施中實施零信任架構。

注意到,NCCoE曾于2020年3月發布過《實現零信任架構(草案)》。那么,這次發布的正式版與草案版有多大的區別呢?筆者經過大致對比,結論是:最大差異是零信任實踐項目架構圖,圖中以4大功能組件(數據安全、端點安全、身份與訪問管理(IAM)、安全分析)代替了原來的8大支撐性系統;但本質上沒有顯著差異。

最值得期待的是,NCCoE零信任實踐項目將產生一份可公開獲取的NIST網絡安全實踐指南。該指南將介紹該實踐項目的詳細實施步驟。

《實現零信任架構》項目說明書(正式版)下載地址:

01

項目說明書背景

關于NCCoE《實現零信任架構》項目說明書的背景,已在引言中簡單說明。若需更多細節,請參考2020年3月NIST NCCoE發布《實現零信任架構(草案)》項目說明書(中文介紹)。

NCCoE(國家網絡安全卓越中心)以實踐項目著稱,而且每一個實踐項目會有一份項目說明書(在項目開始階段)和一份實踐指南(在項目結束之后)。本次發布的是項目說明書。

02

主要區別:項目架構圖

筆者逐段落對比了兩個版本的《實現零信任架構》項目說明書,發現最大的差別在于下面的項目架構圖:

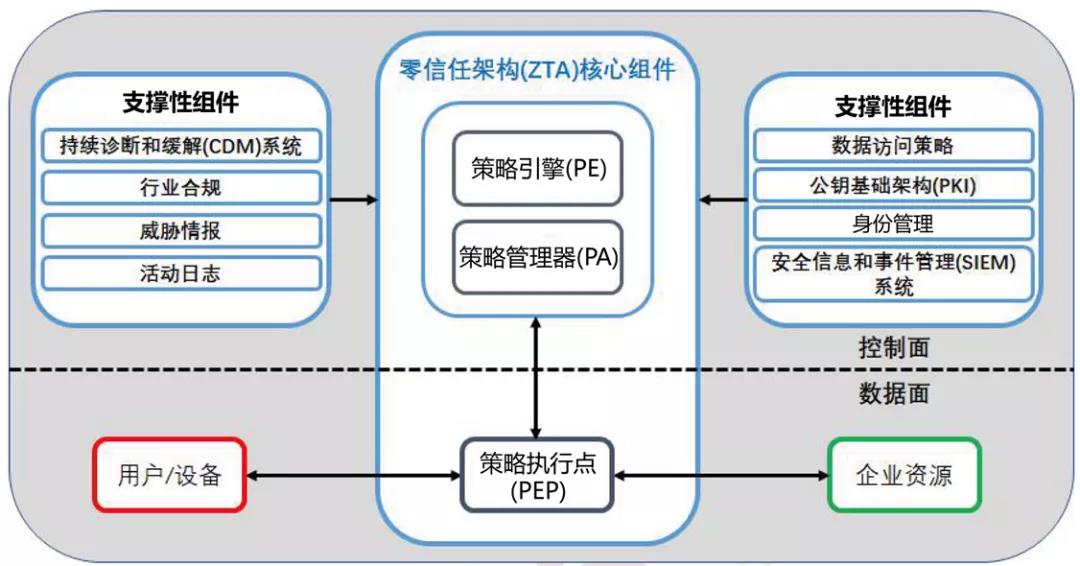

圖1-NCCoE 草案版架構(2020年3月發布)

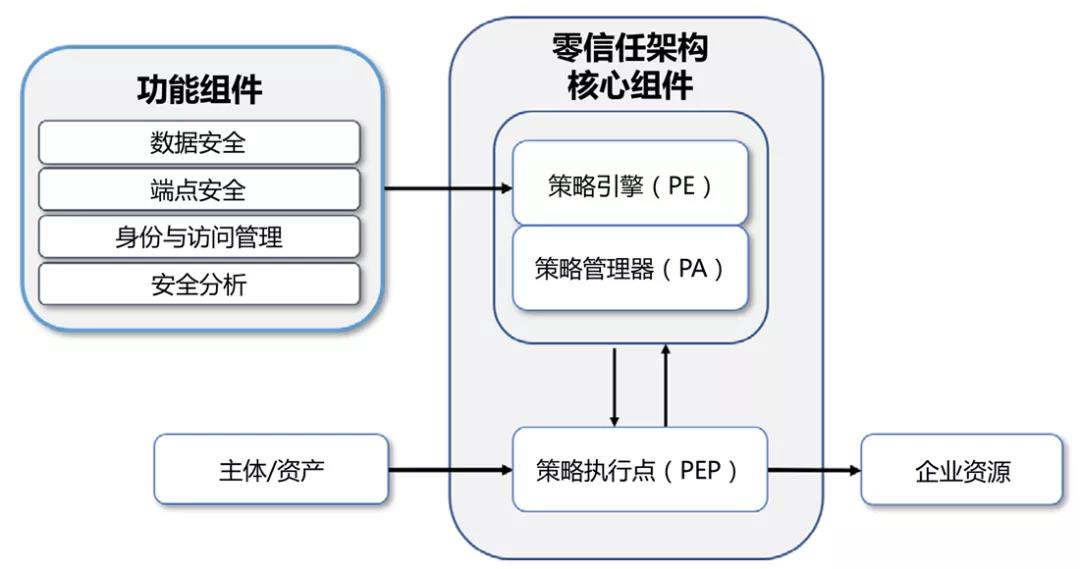

圖2-NCCoE 正式版架構(2020年10月發布)

功能組件包括:

數據安全組件:包括企業為保護其信息而開發的所有數據訪問策略和規則,以及保護靜態和傳輸中的數據的方法。

端點安全組件:包括保護端點(例如服務器、臺式機、移動電話、物聯網設備)免受威脅和攻擊的策略、技術和治理,以及保護企業免受來自托管和非托管設備的威脅的策略、技術和治理活動。

身份和訪問管理(IAM)組件:包括用于創建、存儲、管理企業用戶(即主體)帳戶和身份記錄及其對企業資源的訪問的策略、技術和治理。

安全分析組件:包含IT企業的所有威脅情報源和流量/活動監控。它收集有關企業資產當前狀態的安全性和行為分析,并持續監控這些資產,以積極應對威脅或惡意活動。這些信息可以為策略引擎提供信息,以幫助做出動態訪問決策。

03

差異分析

對于圖1(草案版架構)的設計初衷,比較好理解。只要看看NIST標準中零信任架構圖就明白了,如下圖所示:

圖3-NIST正式版零信任架構(2020年8月發布)

比較圖1(草案版架構)和圖3(NIST零信任架構)可知,兩個架構模型幾乎是完全一致的,架構圖中兩側的8個支撐性組件(CDM系統、行業合規系統、……、SIEM系統)也是完全相同。

但是,圖2(NCCoE 正式版架構)與圖1(草案版架構)相比,則簡化了不少:

1)8個支撐性系統幾乎都不見了,只留下4個功能組件:數據安全、端點安全、身份與訪問管理(IAM)、安全分析。

2)控制平面和數據平面也不再劃分了。

筆者沒有找到官方解釋,只好自己揣測:

1)直覺告訴我們:原來的8個支撐性系統,看起來有點多。為完整性起見,放在NIST標準中倒是無所謂。但要在NCCoE的實踐項目中實施,也許就太多了,會增加項目實施過程的復雜性,可能會影響到項目進展。

2)理性分析一下:通過圖2中4大組件的功能描述,看看它們對圖1中8大支撐性系統的覆蓋率:

數據安全組件:覆蓋了圖1中的數據安全策略;

端點安全組件:大致覆蓋圖1中的CDM系統;

身份與訪問管理(IAM)組件:覆蓋了圖1中的PKI和身份管理;

安全分析組件:覆蓋了圖1中的威脅情報、SIEM、活動日志。

這么看來,圖2中的4個組件已經覆蓋了圖1中的7個支撐性系統了。而唯一未能覆蓋的行業合規系統,主要是指企業為滿足監管制度而制定的所有政策規則。這需要結合具體行業情況而定,也確實沒必要專門反映在項目實施圖中。

換個角度想想:正式版的4大功能組件(數據安全、端點安全、身份與訪問管理(IAM)、安全分析),是不是比草案版的8大支撐性系統(CDM、行業合規、威脅情報、活動日志、數據訪問策略、PKI、身份管理、SIEM)要更加親切、郎朗上口呢!

對于另一問題:為什么控制平面和數據平面不再劃分。筆者搜索了一下兩個版本的說明書,發現除了這兩張架構圖外,兩個版本的說明書中都只提到唯一一次“平面”(plane)問題:即在安全問題方面需要關注“零信任控制平面的失陷”。所以,筆者推測:只是作者覺得沒有必要在實踐項目架構圖中刻意表現平面分離的原則,而無需過多的解讀。

最后,圖2(正式版架構)比圖1(草案版架構)多了一個有用的細節:圖2中的功能組件的箭頭直接指向策略引擎(PE)組件(非常精確),而圖1中的支撐性系統的箭頭則指向整個核心組件框(相當粗糙)。

04

最終結論

盡管正式版與草案版的項目架構圖看似發生了很大變化,但本質上也沒有多大區別。

05

我們的期待

我們還是更加期待,NCCoE零信任實踐項目將產生的那份可公開獲取的NIST網絡安全實踐指南。因為它將介紹該實踐項目的詳細實施步驟,會比目前這個項目說明書有更強的落地指導意義。

NCCoE以實踐項目著稱,而且每一個實踐項目都計劃產生一份可免費公開獲取的NIST網絡安全實踐指南(NIST Cybersecurity Practice Guide),即SP 1800系列指南。這些實踐指南正是筆者的關切所在。

NCCoE的實踐項目包含兩種類型:一是積木(Building Blocks);二是用例(Use Cases)。積木是技術領域,用例是行業領域。兩者分別包含了十幾個具體項目。對于這些已經完成或正在進行的NCCoE實踐項目,可以參考《美國網絡安全 | NIST網絡安全實踐指南系列》。

06

美國官方權威參考資料

美國官方發布的權威零信任參考資料(均可鏈接至譯文):

2019年4月:ACT-IAC(美國技術委員會-行業咨詢委員會)發布《零信任網絡安全當前趨勢》;

2019年7月:DIB(國防創新委員會)發布《零信任之路》;

2019年9月:NIST(美國國家標準與技術研究院)發布《零信任架構標準(草案)》;

2019年10月:DIB(國防創新委員會)發布《零信任架構(ZTA)建議》;

2020年2月:NIST發布《零信任架構標準(第2版草案)》;

2020年3月:NIST NCCoE發布《實現零信任架構(草案)》項目說明書;

2020年8月:NIST發布《零信任架構》正式版;

2020年10月:NIST NCCoE發布《實現零信任架構》(正式版)項目說明書,即本篇。