5月28日下午,微軟威脅情報中心(MSTIC)發現,SolarWinds事件背后的攻擊者正在進行一場針對全球政府機構的網絡釣魚運動。

MSTIC透露:“本周,我們觀察到了黑客組織Nobelium針對政府機構、智庫、顧問和非政府組織的網絡攻擊。”

這波攻擊針對150多個不同組織的大約3000個電子郵件賬戶。“雖然美國的組織受到的攻擊最多,但目標受害者遍及至少24個國家。”

微軟追蹤此次的攻擊者為黑客組織Nobelium,也是此前微軟認定的SolarWinds事件的攻擊者,背后可能是俄羅斯政府支持。

該組織使用美國國際開發署(USAID)的Constant Contact賬戶(一種合法的電子郵件營銷服務)發送了這些釣魚郵件。

冒充美國國際開發署的釣魚郵件

該活動始于2021年1月,慢慢演變成一系列攻擊,上周以美國國際開發署為主題的網絡釣魚浪潮達到高潮。

網絡安全公司Volexity也發布了一份報告,將這次網絡釣魚活動與俄羅斯外國情報機構(SVR)的運營商(追蹤為APT29、Cozy Bear和The Dukes)聯系在一起,這些網絡釣魚活動使用的戰術可以追溯到2018年。

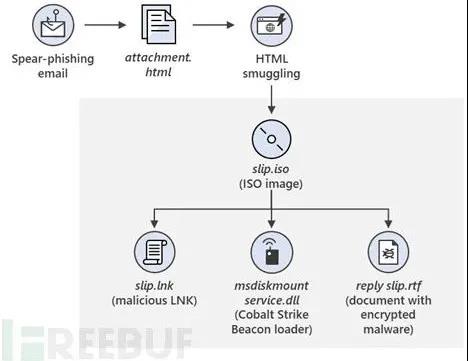

Nobelium的感染鏈和惡意軟件傳遞技術在整個攻擊過程中不斷發展,通過包含HTML附件的魚叉式釣魚信息將一個ISO文件放入受害者的硬盤。

在受害者掛載ISO后,他們被鼓勵打開包含在其中的文件(LNK快捷方式或RTF文檔),這將執行一個DLL捆綁在文件或存儲在ISO映像中,在系統上加載鈷打擊信標。

微軟表示:“如果目標設備是蘋果iOS設備,用戶會被重定向到Nobelium控制下的另一臺服務器,利用當時的CVE-2021-1879分發代碼漏洞利用。”

微軟補充說:“這些有效載荷的成功部署使Nobelium能夠持續訪問受威脅系統。” “Nobelium利用惡意載荷對目標采取橫向移動、數據泄露和傳遞額外等行動。”

微軟的報告中闡述了攻擊期間觀察到的惡意行為、細節,攻擊者動機,以及抵御攻擊的最佳實踐。

HTML-ISO感染鏈

微軟在報告中推測,Nobelium此次的攻擊是情報收集工作的一部分。這次攻擊之所以聲勢浩大原因有三。

一是Nobelium的活動以及類似參與者的活動是獲得技術提供商的訪問權并感染客戶。

二是Nobelium活動者通常會追蹤其所在國家/地區關注的問題。例如此次Nobelium的目標是人權組織等。在疫情高峰期則是疫苗機構和醫療機構,2019年則是體育和反興奮劑組織。

三是來自民族國家的網絡攻擊并沒有放緩。

新的博客文章中,微軟還提供了Nobelium在攻擊中使用的四個新惡意軟件家族的細節。

這四個新系列包括一個名為 “EnvyScout”的HTML附件,一個名為 “BoomBox”的下載器,一個名為 “NativeZone”的加載器,以及一個名為 “VaporRage”的殼碼下載器和啟動器。

去年12月,SolarWinds在一次網絡攻擊中被攻破,攻擊者針對該公司的客戶發起供應鏈攻擊。

SolarWinds供應鏈攻擊背后的黑客組織被追蹤為Nobelium(微軟)、NC2452(火眼)、StellarParticle (CrowdStrike)、SolarStorm(Palo Alto Unit 42)和Dark Halo (Volexity)。

美國政府正式指控俄羅斯外國情報局(Russian Foreign Intelligence Service),(被追蹤為APT29、The Dukes或Cozy Bear)的威脅行當,認為是攻擊SolarWinds的組織在進行“大范圍的網絡間諜活動”。

微軟還在2月份表示,SolarWinds的黑客已經下載了Azure、Intune和Exchange組件的有限數量的源代碼。