前言

遠程桌面協議(RDP)是最流行的初始勒索軟件攻擊媒介,并且多年來一直如此。針對2020年Unit 42事件響應和數據泄露報告,Unit 42研究了1,000多起事件的數據,發現在50%的勒索軟件部署案例中,RDP是最初的攻擊媒介。在2021年Cortex Xpanse攻擊面威脅報告中,Cortex Xpanse研究人員發現RDP占總暴露的30%,是第二位最常見暴露的兩倍多。

RDP是Microsoft Windows系統上的一種協議,旨在允許用戶遠程連接和控制遠程系統。最常見的合法用途是允許IT支持遠程控制用戶的系統以解決問題。最近,RDP在云計算中變得流行,用于訪問云環境中的虛擬機(VM)或遠程管理云資產。

如果將RDP公開在一個被遺忘的系統、云實例、先前受網絡分段保護或通過直接連接到互聯網的設備上,就很容易在無意中暴露RDP。更糟糕的是,RDP已變得更廣泛、更暴露并且具有更普遍的風險,可能導致攻擊(特別是勒索軟件部署)、數據丟失、代價高昂的停機時間和補救工作,以及對組織的品牌損害。

更多的暴露意味著更大的風險

COVID-19大流行首先導致在家工作人數的激增,這意味著筆記本電腦從帶有防火墻的辦公網絡的安全空間轉移到從未考慮過安全性的家庭網絡。

IT還沒有為這種轉變做好準備,因此必須購買新的筆記本電腦并很快將其發送給遠程工作人員。這意味著風險和更多的RDP暴露。向遠程工作的轉變也加劇了與臨時動態DNS相關的風險。

具有分配IP地址的辦公網絡上的計算機易于清點和跟蹤。在個人家庭中,隨著互聯網服務提供商(ISP)動態分配地址,計算機的IP地址每天都會發生變化。而且,這些設備可以從家里移動到咖啡店或朋友家,然后再返回,每次都會獲得一個新的IP地址。盡管這長期以來一直是一個風險,但現在遠程工作者比以往任何時候都多,因此風險也就越大。

2021年1月的Unit 42云威脅報告發現,從Q1 2020(預COVID-19)至Q2 2020(后COVID-19)所有云供應商RDP暴露的風險增加了59%。啟動新的云實例比以往任何時候都容易,同時出錯的可能性也會增加。

所以,RDP無處不在。RDP是威脅參與者的主要目標,并且,RDP通常是勒索軟件攻擊的初始攻擊媒介。不幸的是,根據Cortex Xpanse的報告,在對2021年前三個月與50家全球企業相關的5000萬個IP地址的掃描中發現,RDP占到了整體安全問題的32%。

為什么RDP如此危險?

RDP是威脅參與者最喜歡的目標,因為一旦攻擊者進入,他們就可以完全訪問系統(甚至可以達到被盜用戶帳戶的級別)。如果管理員帳戶受到攻擊,那將是一場災難。即使更受限制的用戶帳戶遭到入侵,攻擊者也只需要在該系統上找到另一個漏洞來提升權限并獲得更多訪問權限。

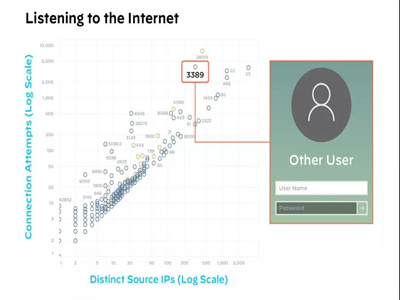

對于惡意行為者來說,要找到暴露的RDP需要一個簡單的nmap腳本,該腳本會掃描Internet上的開放端口3389(默認RDP端口)。今天,攻擊者正在不斷掃描3389端口,如圖X所示。

根據Cortex Xpanse的研究,攻擊者可以在45分鐘內掃描整個互聯網。所以一旦RDP暴露了,攻擊者就會發現并且通過多種方式進入:

· 使用竊取的憑據登錄。

· 強制登錄(如果實現允許無限制的登錄嘗試)。

· 如果RDP版本過時或使用有缺陷的加密,則執行中間人攻擊。

· 利用舊版RDP中的已知漏洞,例如BlueKeep。

避免勒索軟件彩票

惡意行為者并不總是針對特定目標,通常情況下,他們只是在尋找那些通過攻擊能帶來回報的漏洞。勒索軟件就像是一種邪惡的彩票系統,您只需打開門就可以進行游戲,例如RDP。

任何組織的第一步都是通過比對手更快地掃描漏洞來規避RDP風險,并確保對所有連接互聯網的設備具有完全的可見性和完整的記錄系統。如果這些漏洞存在于外部IP空間中,則漏洞掃描程序無法找到它們,因此您需要從外向內進行掃描。很多較為先進的公司使用平均庫存時間(MTTI)來衡量他們掃描完整庫存和評估潛在風險的速度。

確保您沒有不必要的RDP暴露的第一種方法是在所有不需要的系統上簡單地禁用RDP。對于需要RDP的系統,請遵循以下安全措施:

· 將RDP置于虛擬專用網絡(VPN)之后。

· 啟用多重身份驗證(MFA)。降低與被盜憑據相關的風險的最佳方法是確保在所有用戶帳戶上啟用MFA。

· 限制登錄嘗試。同樣,為了降低暴力攻擊的風險,限制失敗的登錄嘗試,禁止無限制的嘗試。

· 為斷開連接的會話設置時間限制并自動結束達到該限制的會話。

· 考慮允許列表,以便只有經過批準的IP地址才能連接到RDP服務器。

· 部署互聯網規模的攻擊面監控解決方案,例如Cortex Xpanse,以監控RDP或其他遠程訪問服務的意外暴露。

優先考慮RDP

到現在為止,應該清楚為什么RDP=勒索軟件部署協議。RDP配置應該是所有IT衛生計劃中的一個高優先級項目。它是一種具有危險默認設置的協議,用戶很容易以危險的方式啟用或使用。

如果配置不當,并且您的組織很不幸的成為勒索軟件運營商的目標時,RDP將被用作攻擊媒介。這不是理論上的風險,這是一個簡單且確定的事實。

無論您是否打算公開RDP,這些暴露都發生在Internet范圍內,而不僅僅是在您已知的IP空間上。這意味著防御者必須在互聯網范圍內監控任何意外或配置錯誤的實現,因為可以確定的是此時攻擊者也在監控。