在過去五年中,美國國家漏洞數據庫 (NVD) 每年都會打破上一年度的報告漏洞數量記錄,毫無疑問,2022年也將是如此,據業內統計,迄今為止 2022 年平均每天會出現60多個新漏洞。

隨著威脅態勢的愈發嚴峻,安全團隊已經無法跟上漏洞報告的速度,因疲于應對不斷爆發的安全漏洞,一些安全從業者甚至已經對安全工作表現出了厭倦。

事實上,試圖修復一切漏洞并不是一項正確的決策。來自安全公司Kenna與Cyentia 研究所的一項數據研究證明,基于風險的漏洞管理 (RBVM) 方法已經成為企業安全建設的核心思想,相比緊追漏洞報告修復漏洞的工作模式而言,采用RBVM風險管理模式的組織顯然能夠以更輕松的姿態在安全建設工作中取得更好的結果。

在過去,人們十分避諱“與漏洞風險共存”,每個人都將漏洞管理視為一個無足輕重的話題。但很少有組織能夠真正達到全部漏洞都已修復的狀態,因為這一目標的實現往往意味著大量人力、財力和物力資源的無意義消耗,大量的時間都會被浪費在修補那些構不成真正威脅的漏洞上。

Cyentia 研究所發現,當前23%的已報告漏洞均發布了漏洞利用代碼,但只有2% 的漏洞已在野外觀察到漏洞利用的情況,因此,假設組織基于風險情報集中力量優先補救關鍵漏洞,那將大大減少安全人員的工作壓力。

這項聯合研究對Kenna監測到的組織對漏洞的修復能力、速度、覆蓋率和效率等多個維度的數據進行了統計分析,分享了一個優秀的RBVM 工作方法為相關組織提供安全指引:

上圖左側的百分比容量代表著被監測組織平均每個月修復的漏洞數量,因此可以看到,無論是處于哪一個安全基線的組織都在修復大量的公開漏洞,安全實力卓越的組織針對公開漏洞的修復速度有了很大的提升。

從這一張統計分析圖中能夠看到,隨著時間的推移,相比2016年時,公開漏洞的修復效率已經得到了顯著提升,2016年時漏洞的半衰期(即修復一半新發現漏洞所需的時間)甚至會超過 125 天。而在過去四年中,半衰期已從 32 天減少到 21 天,減少了三分之一以上。

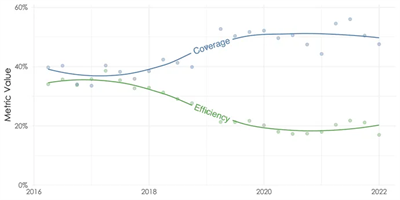

統計顯示,2018年左右,公開漏洞覆蓋率和效率都在35%左右。通過上圖的曲線比較也可以看到,漏洞修復的效率與覆蓋度相關,如果漏洞修復優先級策略沒有重大變化的話,改進其中一個指標往往會相應的導致令一個指標的下降。例如,想要增加漏洞修復的覆蓋范圍,就必須去補救更多低危漏洞,但這會降低關鍵漏洞的修復效率。

此外我們能看到,自2017年以來報告的漏洞數量每年都在增加,但大量的組織已經開始采用基于風險的漏洞管理方法來完成漏洞修復工作,通過關注風險來過濾大量無效漏洞帶來的噪音,這也使得監測到的公開漏洞的修復效率和覆蓋率都得以持續的提高。

研究最后指出,在行業已經逐漸探索出更智能的漏洞管理方法的同時,互聯網平臺和軟件的供應商的響應效率也在變得更加高。以微軟舉例來說,微軟定期發布的安全補丁對于供應鏈下游組織修復漏洞的效率產生了重大的影響,監測數據顯示,絕大多數組織都在安全更新發布后的22天內修復了半數以上的報告中發布的漏洞。

安全人才的短缺也讓安全形勢進一步復雜化,但好在漏洞管理的工作方法正在得到優化,組織逐漸意識到不再需要全部修復所有的安全漏洞,而是轉換以控制風險的視角來看待自身的安全性,通過采用基于風險的漏洞管理 (RBVM) 方法讓安全工作重新回歸理性。

更多信息可以來這里獲取==>>電子技術應用-AET<<